Dell PowerVault MD3620i Owner's Manual - Page 9

Changing the RAID Level of a Disk Group, Choosing an Appropriate Physical Disk Type

|

View all Dell PowerVault MD3620i manuals

Add to My Manuals

Save this manual to your list of manuals |

Page 9 highlights

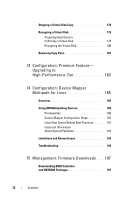

Choosing an Appropriate Physical Disk Type 117 Physical Disk Security with Self Encrypting Disk 117 Creating a Security Key 120 Changing a Security Key 122 Saving a Security Key 124 Validate Security Key 125 Unlocking Secure Physical Disks 125 Erasing Secure Physical Disks 126 Configuring Hot Spare Physical Disks 126 Hot Spares and Rebuild 128 Global Hot Spares 128 Hot Spare Operation 129 Hot Spare Drive Protection 129 Enclosure Loss Protection 130 Host-to-Virtual Disk Mapping 131 Creating Host-to-Virtual Disk Mappings 132 Modifying and Removing Host-to-Virtual Disk Mapping 133 Changing Controller Ownership of the Virtual Disk 134 Removing Host-to-Virtual Disk Mapping 135 Changing the RAID Controller Module Ownership of a Disk Group 135 Changing the RAID Level of a Disk Group . . . . . 137 Restricted Mappings 137 Changing the RAID Controller Module Ownership of a Virtual Disk or a Disk Group . . . . 139 Changing the RAID Level of a Disk Group 141 Storage Partitioning 141 Contents 9