Kyocera KM-C3232E Data Security Kit (D) Operation Guide Rev-1.0 - Page 43

Índice, Introducción, Accesorios, Acerca del kit de seguridad

|

View all Kyocera KM-C3232E manuals

Add to My Manuals

Save this manual to your list of manuals |

Page 43 highlights

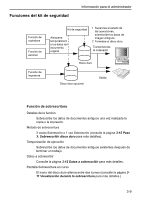

Información para el administrador Información para el administrador Índice Introducción 3-5 Funciones del kit de seguridad 3-9 Procedimientos de instalación del kit de seguridad 3-14 Formato Disco duro 3-17 Mensajes de error 3-18 Introducción Este manual de instrucciones contiene información acerca del uso correcto del Data Security kit (D) [kit de seguridad de datos (D)], en adelante "kit de seguridad", y notas de precaución en relación con su funcionamiento. Lea atentamente esta manual de instrucciones antes de usar el kit de seguridad. Este manual de funcionamiento está dirigido también a los administradores responsables de la gestión y la seguridad de la máquina en la que se va instalar este kit de seguridad (en adelante "la máquina"). El administrador debe conservar esta guía en lugar seguro. Accesorios El kit de seguridad incluye lo siguiente: • Llave de seguridad (montada en la máquina por el representante de servicio) • Manual de instrucciones (este manual) • Guía de instalación (para uso del representante del servicio técnico) Acerca del kit de seguridad Sobrescritura Esta máquina funciona almacenando temporalmente los datos escaneados en un disco duro interno. La impresión se efectúa utilizando estos datos. Incluso una vez terminada la impresión, los datos permanecen almacenados en el disco duro hasta que otros datos lo sobrescriben. Por tanto, existe la posibilidad de que se produzca una fuga de información confidencial si se emplean herramientas especiales para recuperar estos datos restantes. 3-5