VI

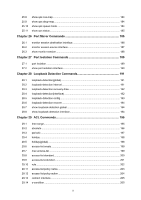

14.12

show ip source binding

.............................................................................................

96

14.13

show ip dhcp snooping

.............................................................................................

97

14.14

show ip dhcp snooping interface

..............................................................................

97

Chapter 15

IP Verify Source Commands

.............................................................

99

15.1

ip verify source

..........................................................................................................

99

15.2

show ip verify source

................................................................................................

99

Chapter 16

ARP Inspection Commands

............................................................

101

16.1

ip arp inspection(global)

.........................................................................................

101

16.2

ip arp inspection trust

.............................................................................................

101

16.3

ip arp inspection(interface)

.....................................................................................

102

16.4

ip arp inspection limit-rate

......................................................................................

103

16.5

ip arp inspection recover

........................................................................................

103

16.6

show ip arp inspection

............................................................................................

104

16.7

show ip arp inspection interface

.............................................................................

104

16.8

show ip arp inspection statistics

.............................................................................

105

16.9

clear ip arp inspection statistics

..............................................................................

105

Chapter 17

DoS Defend Commands

..................................................................

106

17.1

ip dos-prevent

.........................................................................................................

106

17.2

ip dos-prevent type

.................................................................................................

106

17.3

show ip dos-prevent

...............................................................................................

107

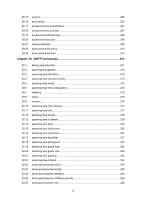

Chapter 18

IEEE 802.1X Commands

.................................................................

108

18.1

dot1x system-auth-control

......................................................................................

108

18.2

dot1x handshake

....................................................................................................

108

18.3

dot1x auth-method

..................................................................................................

109

18.4

dot1x guest-vlan(global)

..........................................................................................

110

18.5

dot1x quiet-period

....................................................................................................

110

18.6

dot1x timeout

...........................................................................................................

111

18.7

dot1x max-reauth-req

..............................................................................................

112

18.8

dot1x

........................................................................................................................

112

18.9

dot1x guest-vlan(interface)

......................................................................................

113

18.10

dot1x port-control

.....................................................................................................

113

18.11

dot1x port-method

...................................................................................................

114

18.12

radius

.......................................................................................................................

115

18.13

radius server-account

..............................................................................................

116

18.14

show dot1x global

....................................................................................................

117