Fabric OS Encryption Administrator’s Guide

111

53-1002159-03

Chapter

3

Configuring Brocade Encryption Using the CLI

In this chapter

•

Overview. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

•

Command validation checks. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

•

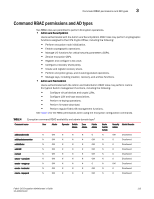

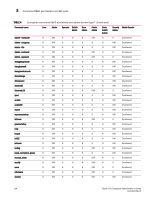

Command RBAC permissions and AD types . . . . . . . . . . . . . . . . . . . . . . . . 113

•

Cryptocfg Help command output . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115

•

Management LAN configuration. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116

•

Configuring cluster links . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116

•

Steps for connecting to an SKM or ESKM appliance . . . . . . . . . . . . . . . . . 119

•

Generating and backing up the master key. . . . . . . . . . . . . . . . . . . . . . . . . 135

•

High availability cluster configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 137

•

Re-exporting a master key . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 140

•

Enabling the encryption engine . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143

•

Zoning considerations. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 144

•

CryptoTarget container configuration. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

147

•

Crypto LUN configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 153

•

Impact of tape LUN configuration changes. . . . . . . . . . . . . . . . . . . . . . . . . 161

•

Tape pool configuration. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162

•

Configuring a multi-path Crypto LUN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166

•

First-time encryption . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169

•

Data re-keying . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170