D-Link DWC-1000 User Manual - Page 204

Firewall Rule Configuration Examples

|

View all D-Link DWC-1000 manuals

Add to My Manuals

Save this manual to your list of manuals |

Page 204 highlights

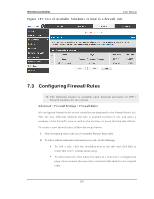

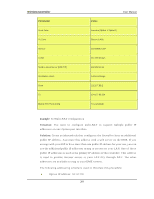

Wireless Controller User Manual 7.3.1 Firewall Rule Configuration Examples Exampl e 1 : A llo w in b o u n d HTTP t raffic t o t h e DM Z S i tuati on: Yo u h o s t a p u b lic web s erv er o n y o u r lo cal DM Z n et wo rk. Yo u wan t t o allow inbound HTTP requests from any outside IP address to the IP addres s of your web s erv er at an y t ime o f d ay . S olution: Create an inbound rule as follows . Par am eter V alu e From Zone Insecure (Option 1/ Option2) To Zone Public (DMZ) Service HTTP Action ALLOW alw ays Send to Local Server (DNAT IP) 192.168.5.2 (w eb server IP address) Destination Users Any Log Never Exampl e 2 : A llo w v id eo co n feren cin g fro m ran g e o f o u t s id e IP ad d res s es S i tuati on: Yo u wan t t o allo w in co min g v id eo co n feren cin g t o b e in it iat ed fro m a res tricted range of outs ide IP addres s es (132.177.88.2 - 132.177.88.254), from a branch office. S ol uti on: Creat e an in b o u n d ru le as fo llo ws . In t h e examp le, CUSeeM e (t h e v id eo conference s ervice us ed) connections are allowed only from a s pecified range of ext ern al IP ad d res s es . 202