D-Link DES-3828 Product Manual - Page 340

CPU Interface Filtering (Software ACL) Commands

|

UPC - 790069276811

View all D-Link DES-3828 manuals

Add to My Manuals

Save this manual to your list of manuals |

Page 340 highlights

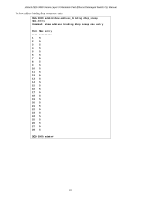

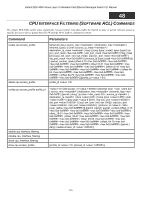

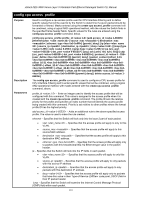

xStack DES-3800 Series Layer 3 Stackable Fast Ethernet Managed Switch CLI Manual 48 CPU INTERFACE FILTERING (SOFTWARE ACL) COMMANDS The xStack DES-3800 switch series implements Access Control Lists that enable the Switch to deny or permit network access to specific devices or device groups based on IP settings, MAC address, and packet content. Command create cpu access_profile delete cpu access_profile Parameters [ethernet {vlan | source_mac | destination_mac | ethernet_type} | ip {vlan | source_ip_mask | destination_ip_mask | dscp | [icmp {type | code} | igmp {type} | tcp {src_port_mask | dst_port_mask } | flag_mask [all | {urg | ack | psh | rst | syn | fin}]} | udp {src_port_mask | dst_port_mask } | protocol_id {user_mask }]} | packet_content_mask {offset 0-15 | offset 16-31 | {offset 32-47 | {offset 4863 | {offset 64-79 }] [profile_id ] profile_id config cpu access_profile profile_id enable cpu interface_filtering disable cpu_interface_filtering show cpu_interface_filtering show cpu access_profile [add access_id [ethernet {vlan | source_mac | destination_mac | ethernet_type } [permit | deny] | ip {vlan | source_ip | destination_ip | dscp | [icmp {type code } | igmp {type } | tcp {src_port | dst_port | {urg | ack | psh | rst | syn | fin}]} | udp {src_port | dst_port } | protocol_id {user_define }]} [permit | deny] | packet_content {offset_0-15 | offset_16-31 | offset_32-47 | offset_48-63 | offset_64-79 } [permit | deny] | delete access_id ] {profile_id {access_id }} 336